Как на АТС 3CX Phone System настроить шифрование разговоров (SIP-TLS + SRTP)

Статья находится на этапе редактирования. В скором времени она будет опубликована. Ниже приведена старая версия статьи.

Шифрование трафика может рассматриваться как максимальная мера для защиты от прослушивания разговоров. Даже если трафик будет перехвачен, его расшифровка будет практически невозможна.

Хотим сразу оговорить некоторые моменты:

- Максимальную защиту от прослушивания могут обеспечить протоколы SIP TLS (шифрование сигнальных сообщений) и SRTP (шифрование голоса), применяемые ОДНОВРЕМЕННО. Использование этих протоколов отдельно друг от друга лишено практического смысла, поскольку в этом случае злоумышленник сможет получить доступ к голосовому трафику или легко расшифровать его.

- Если вы намерены настроить связку SIP-TLS + SRTP, в таком случае есть смысл настраивать шифрование на всех добавочных номерах. При этом нужно отдавать себе отчет, что зашифрованы будут только локальные звонки, т.е. те, которые осуществляются между пользователями. Если пользователь звонит “наружу”, через SIP-провайдера, то зашифрованным будет трафик от АТС 3CX до пользователя. А трафик, который уходит наружу, к SIP-провайдеру, будет не зашифрованным по той простой причине, что провайдеры шифрование не поддерживают.

- Если вы используете мобильные клиенты 3СХ или в удаленных офисах десктопные клиенты 3CX, то для шифрования трафика каких-либо действий с вашей стороны не требуется. Фирменные клиенты передают/принимают сигнальный и голосовой трафик по туннельному протоколу, который является собственной разработкой 3СХ. Туннель всегда использует шифрование и не требует каких-либо настроек. Мобильные клиенты всегда работают через туннель, но, если вам для отладки необходим анализ трафика с телефона, в дополнительных параметрах можно временно отключить шифрование. Десктопный клиент работает по туннелю только при удаленном подключении к АТС, поэтому, если вам нужно обеспечить безопасность внутри локальной сети, изучите ниже, как на десктопном клиенте настраивается SIP-TLS + SRTP. Еще по туннельному протоколу с шифрованием работает утилита 3CX – SBC. Она выступает в роли proxi-сервера и обеспечивает подключение SIP-телефонов из удаленного офиса к 3CX. Кроме шифрования утилита облегчает прохождение трафика через NAT, полезна для полноценного автопровижинга удаленных телефонов и для управления такими аппаратами с веб-интерфейса АТС.

Наиболее простой вариант настройки безопасного подключения устройств по SIP-TLS + SRTP, когда вы используете арендованное доменное имя от 3CX. В этом случае 3CX сама предоставляет необходимые сертификаты безопасности, которые используются при шифровании сигнального трафика. Ниже мы разберем как настроить безопасное подключение устройств при наличии сертификатов, а уже после разберем, как получаются и прописываются сертификаты безопасности, если они не были предоставлены 3CX.

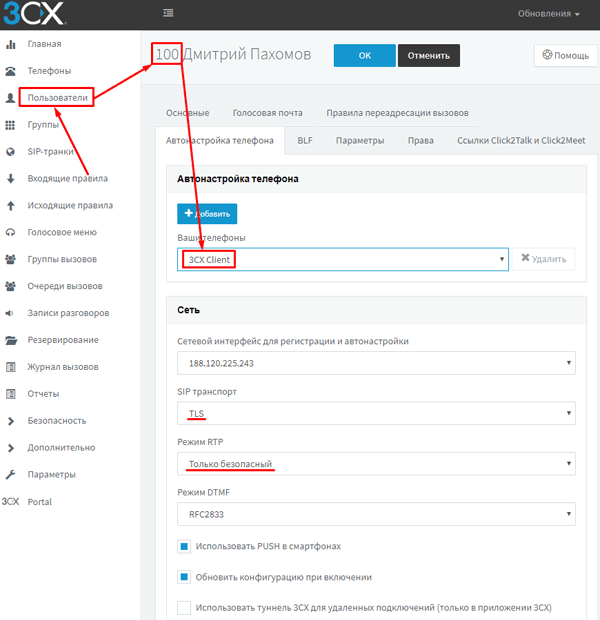

Вначале рассмотрим подключение по SIP-TLS + SRTP десктопного клиента. Обычно это делают, когда необходимо обеспечить безопасность внутри локальной сети, т.к. в этом случае не поддерживается туннельное шифрование. Для настройки SIP-TLS + SRTP в веб-панели администрирования АТС откройте свойства соответствующего пользователя (добавочного номера), во вкладке «Автонастройка телефона» в качестве телефона выберете «3CX Client» и задайте параметры безопасности, как на скриншоте ниже:

НА ЗАМЕТКУ. В случае TLS и SRTP опция «Использовать туннель 3CX для удаленных подключений» может быть задана как угодно. Если вы пользуетесь TLS и SRTP, то туннель в 3CX клиенте всегда будет отключен вне зависимости от опции «Использовать туннель». При этом, если подключение по SIP TLS планируется осуществлять через интернет, необходимо снять галку "Запретить подключение из публичной сети..." (даже при использовании клиента 3CX Phone).

После настроек на стороне АТС произведите повторную автонастройку 3CX клиента, чтоб он подхватил новые опции безопасности. Если у вас включена опция обновления конфигурации при включении, то просто перезапустите программу-клиент.

Настройку SIP TLS + SRTP для настольных телефонов разберем на примере ip-телефона Yealink. Наиболее простой вариант, когда вы используете арендованное доменное имя от 3CX. В этом случае проделайте следующее:

1) Даже если вы не будете использовать 3CX клиент, необходимо, как описано выше и показано на верхнем скриншоте, в свойствах пользователя (добавочного номера) во вкладке «Автонастройка телефона» для 3CX Client установить SIP транспорт в «TLS», а режим RTP – «Только безопасный».

2) Подключите ip-телефон к АТС 3CX через автопровижинг или в ручном режиме.

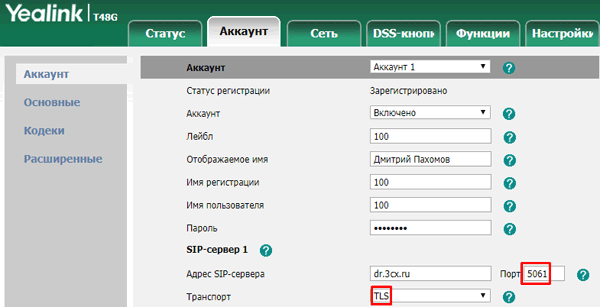

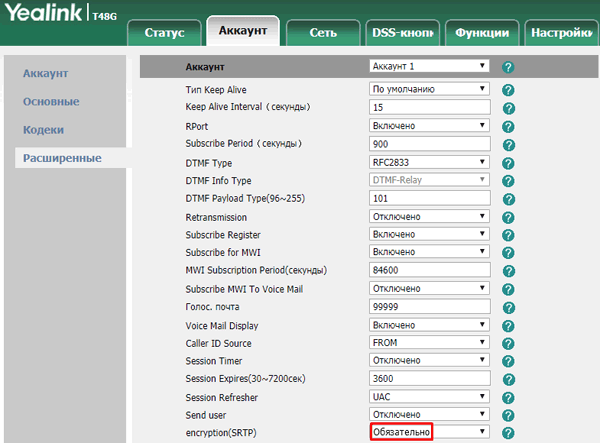

3) Зайдите в веб-панель телефона и включите в настройках аккаунта транспорт TLS, укажите порт 5061, а также включите шифрование SRTP:

4) Выполните тестовый звонок. На экране телефона должен отобразиться замочек – знак того, что разговор зашифрован.

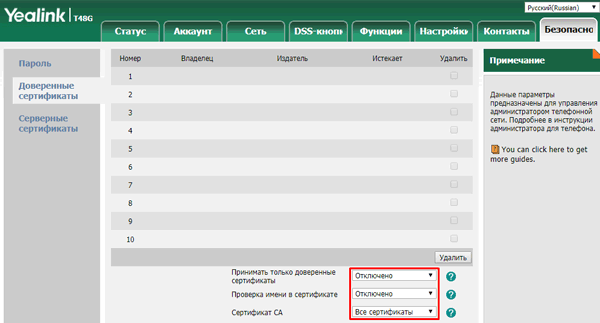

Если вы верно проделали все описанные выше шаги, а телефон отказывается регистрироваться, тогда в настройках телефона перейдите во вкладку «Безопасность», раздел «Доверенные сертификаты», и установите опции, как на скриншоте ниже:

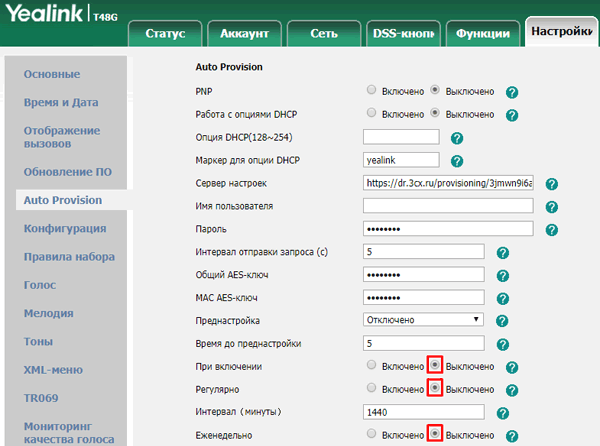

Чтоб настройки вашего телефона не сбросились, необходимо отключить автоматический автопровижинг при включении и перезагрузке, а также по времени:

Если ваша АТС 3CX не использует собственное доменное имя, и как следствие 3CX не предоставляет ssl-сертификаты безопасности, что используются для шифрования сигнального траффика, вам необходимо вначале сгенерировать сертификат(ы) самостоятельно. После того как сертификаты будут сгенерированы и прописаны в нужном месте в настройках АТС, можно проделывать описанные выше шаги по непосредственной настройке SIP-TLS и SRTP.

Сертификаты должны быть сгенерированы для каждого сетевого интерфейса, через которые вы будете подключать телефоны в безопасном режиме. Сертификаты должны быть загружены в глобальных настройках АТС 3CX: раздел «Параметры», плитка «Безопасность», вкладка «Secure SIP». Сами сертификаты проще всего сгенерировать при помощи сайта: https://zerossl.com/free-ssl/#self

Поочередно указывайте сетевые интерфейсы (ip-адреса), которые присутствуют на сервере, генерируйте сертификаты и сохраняйте их в папку на диске вашего компьютера. Затем пропишите последовательно все полученные сертификаты на вашей АТС 3CX во вкладке «Secure SIP», добавив туда и сертификат на ваше доменное имя АТС 3CX.

Открытые ключи нужно последовательно друг за другом прописать в окошке «Сертификат», а закрытые ключи – последовательно друг за другом в окошке «Закрытый ключ». Оба окна находятся во вкладке «Secure SIP» в настройках безопасности вашей АТС.

Если вы планируете в безопасном режиме подключать приложение 3CX Phone, и вы используете собственное доменное имя, то кроме описанных выше действий по созданию собственных сертификатов безопасности и прописыванию их в глобальных свойствах АТС необходимо осуществить импорт сертификатов на ваше мобильное устройство и/или ПК и перезапустить клиента.

* Если мы не смогли полно ответить на ваш вопрос, или вы искали другую информацию, которой нет в нашей базе знаний, обращайтесь в нашу компанию по телефону или по e-mail. Обращаем внимание: для всех новых клиентов, которые находятся на стадии изучения 3CX и определяются с покупкой, мы предлагаем полностью бесплатную поддержку, а для коммерческих инсталляций действует лояльная ценовая политика.